A vedere in tempo reale gli attacchi come qui in questo link, sembra di essere in un gioco di cyber- geopolitica – un gioco che negli ultimi mesi con gli attacchi raddoppiati è salito di livello.

Il social engineering prevede che prima si colpisca un numero di addetti con la tecnica del phishing, cominciando talvolta da semplici telefonate. La forza qui sta nel numero di email mandati, perché già la quantità fa sì che qualcuno finisca per fornire i dati che bastano per accedere alla rete interna di un’azienda. Se il primo attacco non li fornisce immediatamente, di solito i primi colpiti mostrano agli hacker come arrivare a livelli sempre più alti della rete.

Nel recente attacco a Twitter è andata così. I primi colpiti hanno fornito le credenziali per individuare che sono servite successivamente per prendere di mira 130 account. La truffa ha fruttato $117.000 in donazioni in bitcoin a tre hacker “che hanno twittato da 45 account, avuto acceso ai messaggi diretti di 36 e scaricato dati da 7″, si legge nel comunicato della piattaforma di social media.

L’attacco ha avuto grande risonanza per il livello di alcuni account colpiti – Elon Musk, Jeff Bezos, Bill Gates, Barack Obama, Joe Biden, tra gli altri – e per l’età dei tre arrestati, tra i 22 e i 17 anni.

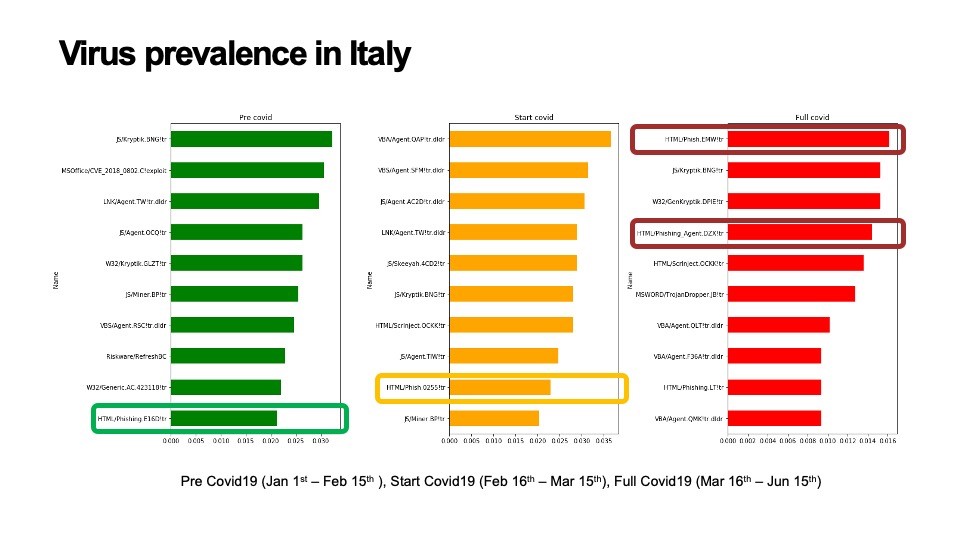

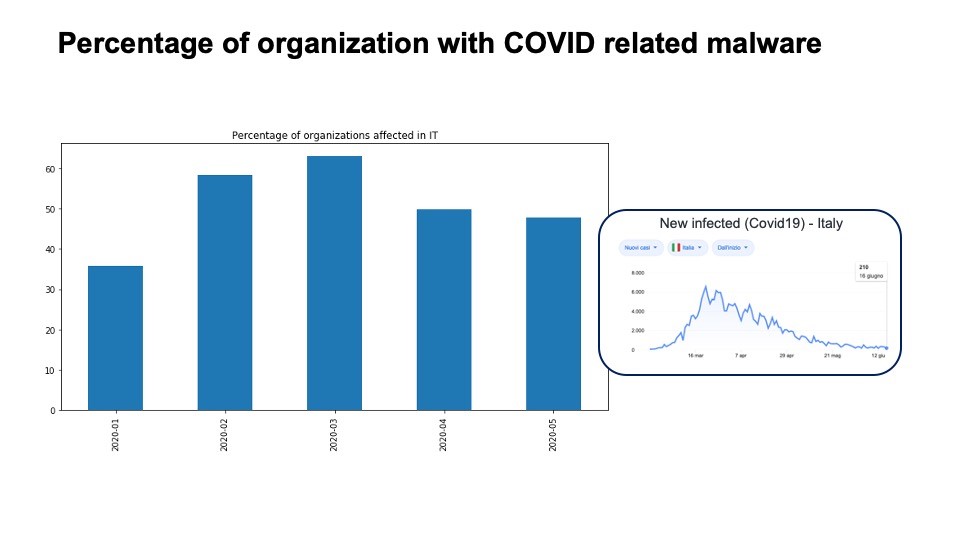

“In Italia , estraendo dal FortiGuard Labs i dati sul malware, per esempio, si osserva una forte correlazione con le statistiche del covid-19 nello stesso periodo”, ci dice Aldo di Mattia, Manager Systems Engineering Centre/South Italy di Fortinet. “Nello specifico, la maggior parte delle campagne di phishing osservate nel periodo sono state costruite sull’emergenza pandemia”.

Nell’immagine accanto si vede la crescita degli attacchi da prima della pandemia, al suo inizio, al periodo di maggiore intensità.

Il covid creato ha creato il perfetto terreno di coltura, le perfette vulnerabilità per questo tipo di attacchi efficaci già in condizioni normali: paura e panico, stress emotivo e poca destrezza con gli strumenti di rete indispensabili per il lavoro di tipo smart working o lo studio da casa.

Le tecniche raggruppate sotto il termine social engineering, dalle telefonate al phishing con malware o ransomware, restano il modo più veloce per attaccare con profitto perché si prestano a essere implementate ed espanse rapidamente.

Le molti campagne di phishing legate al covid-19 – più 131% solo a marzo – hanno preso di mira anche ospedali, produttori di attrezzature mediche e compagnie assicurative sanitarie. Ideale per riuscire negli attacchi è stata la combinazione in certi momenti di scarsità di forniture ed equipaggiamento medico e la confusione nell’informazione scientifica. Questo perché nella paura e la disinformazione le persone tendono più facilmente ad aprire falsi email, peraltro molto credibili, con mittente, per esempio, l’Organizzazione mondiale della sanità o, negli Usa , il Centro per il controllo delle malattie (Cdc).

Un’altra tattica vecchia ma sempre efficace sono gli attacchi Rdp brute force, che in questo periodo hanno sfruttato il Remote Desktop Protocol tramite il quale a dipendenti e consulenti accedono ai server e ai client negli uffici e nei data center aziendali. Gli attaccanti in questo caso provano un numero elevato di password fino

all’individuazione di quella corretta, appunto, forza bruta. Anche in questo caso la correlazione con l’aumento dei casi di Covid è stata evidente.

Anche gli attacchi di tipo ransomware, che chiedono un “riscatto” per recuperare i file bloccati, e quelli DDoS, il blocco dei siti con un numero ingestibile di richieste di accesso, sono aumentati, spiegano a Fortinet, nonostante l’esperienza dei danni causati dal WannaCry.

In generale sono state colpite le reti fisiche, interne ed esterne pubbliche e private, i dispositivi IoT nell’edge, e ciò nei vari sistemi operativi: Windows, Mac, Linux, Android, iOS e IoT.

Nell’industria, ha spiegato la settimana scorsa Aamir Lakhani del FortiGuard Labs, la convergenza tra tecnologia operativa (Ot) e It ha avuto un forte impatto sulla cybersecurity, soprattutto da quando i Sistemi di controllo industriali (Ics) e quelli di Supervisione e acquisizione dati (Scada) sono collegati all’It e quindi a internet, levando il cuscinetto isolante che esisteva prima.

L’Ot è stato quindi assalito da attacchi basati sull’It o da sistemi di attacco costruiti apposta, dice il rapporto 2020 State of Operational Technology and Cybersecurity di Fortinet. Secondo un sondaggio Isc, un’organizzazione di manager della cybersicurezza, il 90% delle aziende ha subito almeno una intrusione nel 2020, un aumento del 19% rispetto al 2019; e il 63% tra una e tre intrusioni equivalente a un incremento del 18% rispetto al 2019. Un 44% delle aziende nel mondo non verifica la propria ottemperanza agli standard di sicurezza. A non aver avuto intrusioni negli ultimi 12 mesi è stato solo l’8% delle imprese, un 18% in meno rispetto al 2019.

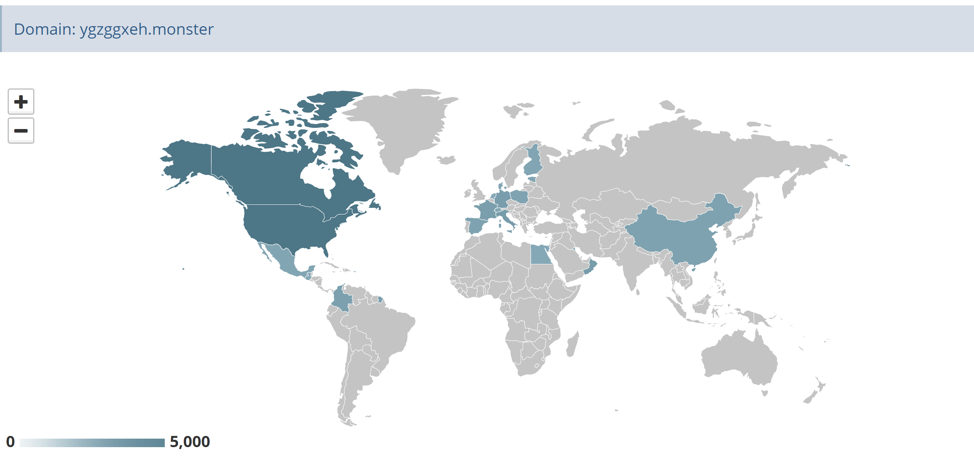

Curiosamente , secondo l’analisi del FortiGuard Labs di giugno, gli attori di questi attacchi sono tutti localizzati nella Repubblica Ceca. Giò non implica un attribuzione ma indica, tuttavia, quanto sia facile ormai per gli autori di queste campagne cambiare di server dai quali lanciarle, perché non risultano campagne precedenti dalla Repubblica Ceca.

I paesi più colpiti sono Usa e Canada con percentuali sopra il 46%, mentre con un 1% ca risultano colpiti Francia, Italia, Austria, Svizzera, Regno Unito, Paesi Baltici, Turchia e Cina.

Il cyber crimine costerà al mondo ben $6.000 miliardi nel 2021, dai 3.000 miliardi del 2015, hanno stimato Cybersecurity Ventures: una cifra che supererà il volume del narcotraffico globale aggregato, ed equivarrà al più massiccio trasferimento di ricchezza della storia.

Il cyber crimine si stima costerà al mondo ben $6.000 miliardi nel 2021, dai 3.000 miliardi del 2015, previsioni Cybersecurity Ventures: supererà il volume del narcotraffico globale aggregato, ed equivarrà al più massiccio trasferimento di ricchezza della storia.